在信息安全领域,自签名证书(Self-Signed Certificate)是一种由证书持有者自行签发的数字证书,常用于测试环境或内部网络中。本文将介绍一个基于OpenSSL工具的Windows批处理脚本(generate_ca.bat),该脚本能够自动化生成自签名CA证书及其密钥文件,并指导用户如何配置与使用。

脚本功能概述

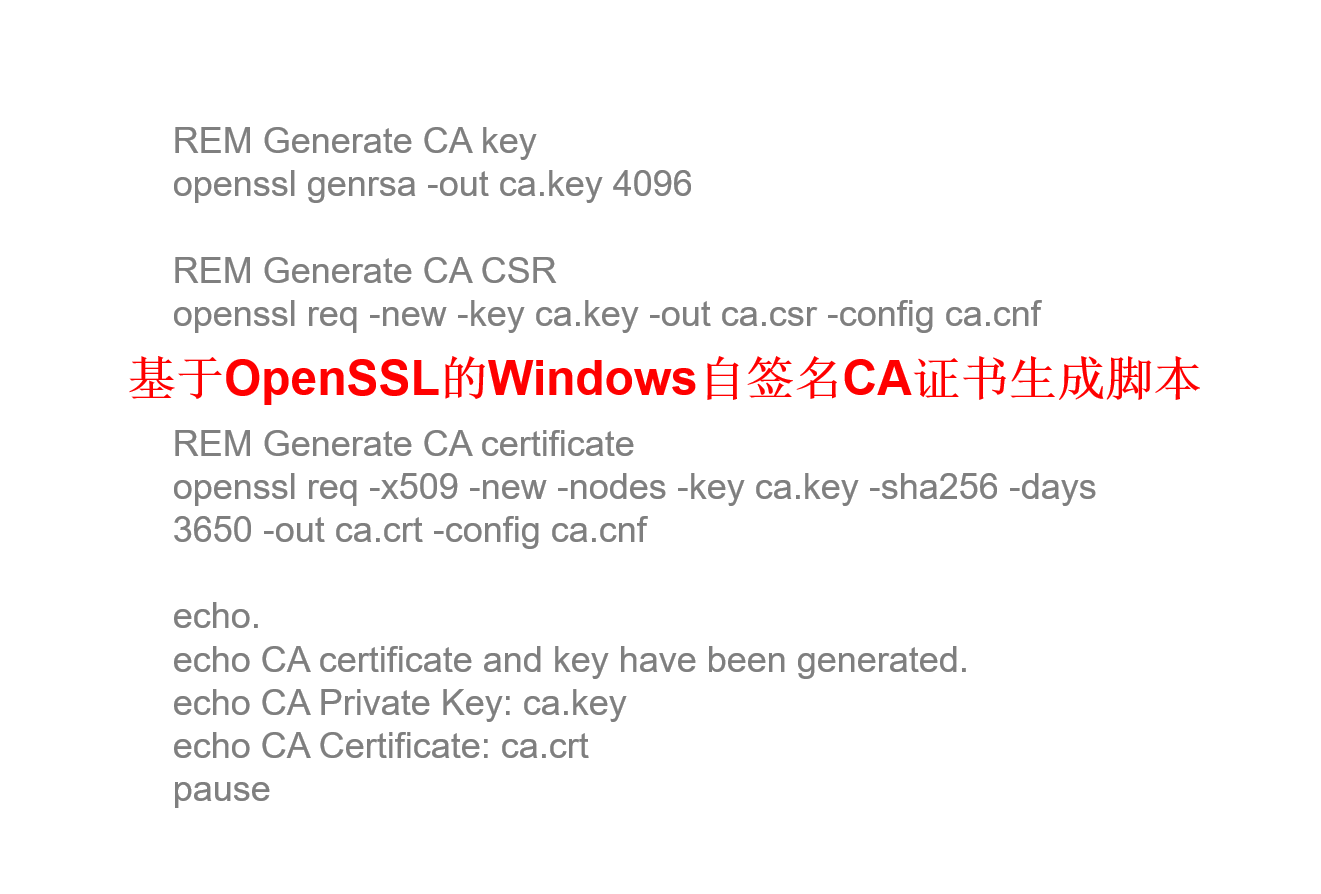

generate_ca.bat脚本的主要功能是简化在Windows环境下生成自签名CA证书的流程。该脚本依赖于OpenSSL工具,通过调用OpenSSL命令行接口,完成以下任务:

- 生成CA私钥:使用

openssl genrsa命令生成一个4096位的RSA私钥(ca.key),这是CA证书的核心安全组件。 - 创建证书签名请求(CSR):基于生成的私钥,使用

openssl req命令创建证书签名请求文件(ca.csr)。此步骤中,用户可以通过配置文件ca.cnf指定证书的详细信息,如国家代码、组织名称等。 - 签发自签名CA证书:再次利用

openssl req命令,但这次通过-x509选项指定生成自签名证书,有效期设置为10年(3650天),输出文件为ca.crt。

使用前的准备

由于脚本依赖于OpenSSL工具,因此在使用前,用户需确保已在Windows系统上正确安装了OpenSSL,并将其添加到系统的环境变量中,以便在命令行中直接调用。

配置文件ca.cnf说明

ca.cnf是OpenSSL的配置文件,用户可根据实际需求修改其中的信息,如国家代码(countryName)、省/州名称(stateOrProvinceName)、城市名称(localityName)、证书名称(commonName)及邮箱地址(emailAddress)等。这些信息将嵌入到生成的CA证书中,影响证书的有效性和识别度。

操作步骤

- 确保OpenSSL已安装并配置好环境变量。

- 编辑

ca.cnf文件,根据需要修改证书信息。 - 双击运行

generate_ca.bat脚本,按照提示确认操作。 - 脚本执行完毕后,将在当前目录下生成

ca.key和ca.crt文件,分别代表CA私钥和自签名CA证书。

通过generate_ca.bat脚本,用户可以轻松地在Windows环境下生成自签名CA证书,为测试或内部网络环境提供安全保障。另外需要注意的是,自签名证书在生产环境中存在安全风险,建议仅在非生产环境中使用。